Einleitung #

Man stelle sich vor, dass man seinen ID-Badge an ein Lesegerät, um eine Tür aufzusperren. Da es sich um Nahfeldkommunikation mit bekannten Sicherheitsmechanismen handelt, denkt zunächst keiner daran, dass hinter diesem System ein Sicherheitsrisiko lauert. Schließlich werden bei der NFC-Technik Information zwischen Lesegerät und Karte nur ausgetauscht, wenn entsprechende Schlüssel auf beiden Seiten stimmen. Für eine gewiefte, unautorisierte Persönlichkeit mit Kriminellen Interessen könnte es nun von großem Interesse sein, an diese Schlüssel zu gelangen, um sich eigene Zugangskarten anzufertigen. Praktisch würde sich zudem eine Methode erweisen, welche man nicht vor Ort durchführen muss.

Der Power-LED Attacke ist ein Angriff auf Nahfeldkartenlesegeräte mit welcher es einer Angreifer:in möglich ist, die Schlüssel einer an das Lesegerät gehaltene Zugangskarte auszulesen. Hierfür genügen handelsübliche Überwachungskameras oder Smartphones sowie ein Kartenlesegerät mit einer Power-LED.

Disziplinen der Attacke #

Für die Attacke spielen verschiedene Disziplinen zusammen. Von der Leistungsanalyse der Geräte, der Implementierung bestimmter asymmetrischer Verschlüsselungsalgorithmen sowie die Videoanalyse mit dem Rolling-Shutter-Effekt.

Leistungsanalyse (Power Analysis) #

Analyse der Algorithmen #

Der nächste Aspekt besteht in der Implementierung gewisser asymmetrischer Verschlüsselungsalgorithmen. Bei RSA beispielweise besteht ein Teil der Entschlüsselung die Nachricht m hoch den Public Key x zu nehmen. Da diese Schlüssel aus mehreren Tausend Bit langen Zahlen bestehen und eine naive repetitive n-Fache Multiplikation der Nachricht in nicht Menschlicher Zeit berechenbar ist, werden geschickte Algorithmen wie der „Square-and-Multiply-Algorithmus verwendet. Bei diesem wird für jedes Bit im Key entweder die Operation das Zwischenergebnis zu Quartieren, um eine Null zu erzeugen, oder das Zwischenergebnis zu Quadrieren und mit der Nachricht zu Multiplizieren, um eine 1 zu erzeugen.

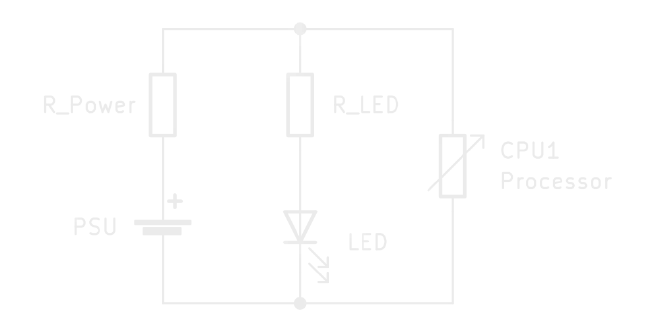

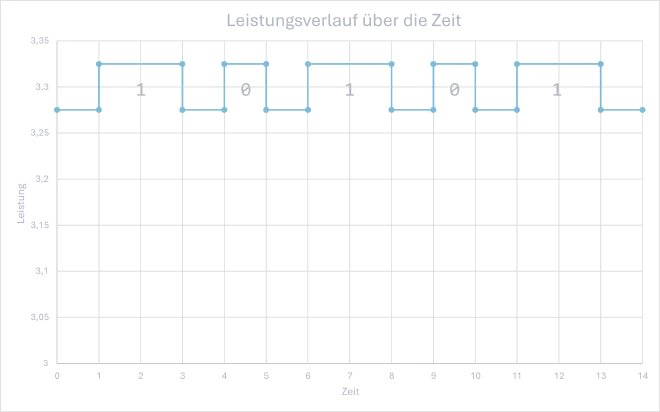

Beide Operationen benötigen unterschiedlich lang, je nachdem ob eine 0 oder eine 1 ausgewertet wird. Das lässt sich auch in der Leistungsaufnahme der CPU erkennen. Sobald eine Multiplikation durchgeführt wird, wird über einen Zeitraum t die Leistungsaufnahme ansteigen. Bei zwei Multiplikationen 2t. Dieser Zeitunterschied lässt sich in den Lastspitzen der CPU ermitteln, wodurch ziemlich präzise die einzelnen Bits eines Schlüssels ausgelesen werden kann. So zu sehen im Nebenstehenden Diagramm, welches einen Beispielhaften Leistungsverlauf der CPU darstellt. An der Dauer des Impulses lässt sich so ablesen ob die CPU gerade eine 1 oder eine 0 verarbeitet.

Videoanalyse: Der Rolling Shutter Effekt #

Diese Spannungsänderung ruft nun eine Helligkeitsänderung der LED hervor, welche zwar mit bloßem Auge nicht erkennbar ist, jedoch mit handelsüblichen Kameras ausgelesen werden kann. Daher ist durch die LED erkennbar ob bei der Kryptographischen Operation eine 0 oder 1 des Schlüssels berechnet wurde.

Kameras haben zwar in der Regel nur Bildwiederholraten von 24 bis 60 Bildern pro Sekunde, diese lässt sich jedoch um das Tausendfache erhöhen, wenn man den Rolling-Shutter-Effekt ausnutzt. Moderne Digitale Bildsensoren tasten das Bild Pixelzeile für Pixelzeile ab. Das wird Rolling-Shutter-Effekt genannt und ist im nebenstehenden Bild gezeigt. Die Auswertung einer Pixelzeile geschieht nun im Tausendstel einer ganzen Bildabtastung, bei beispielweise 1080 Pixelzeilen.

Stellt man den Fokus des Bildes nun unscharf auf die LED kann man mit jeder ausgewerteten Pixelzeile den Helligkeitsstand der LED auswerten, um Muster zu finden, welche auf kryptographische Operationen hindeuten und diese zugleich auswerten.

Prävention und Schadensbegrenzung #

Die Gefahr durch die Power-LED Attacke ist als gering einzuschätzen. Um erfolgreich durchgeführt zu werden, müssen einige Bedingungen erfüllt sein. So muss der Square-and-Multiply oder einer mit ähnlichen Schwachstellen, die Power-LED muss für eine vorhandene oder durch dritte installierte Kamera vollumfänglich sichtbar sein. Um dennoch das Risiko zu minimieren kann man einige Schritte durchführen.

Die Power-LED durch einen Kondensator vor SpannungSänderungen schützen. Das kann es erschweren das Flackern der LED auszulesen Die Power-LED Abkleben oder keine Verbauen. Den Algorithmus verbessern durch Square-and-Always-Multiply. Dadurch dauern die Berechnungen einer 0 und 1 gleich lang. So kann aus der Leistungsanalyse keine Information zum verarbeiteten Bit mehr extrahiert werden. Kam es tatsächlich zu einer erfolgreichen Attacke kann dies nur erkannt werden, wenn vom Angreifer zurückgelassene Kameras gefunden, oder Angriffe auf interne Kameras erkannt werden. Danach ist es erforderlich alle an dem Terminal verwendeten Schlüsselkarten auszutauschen, denn es kann nicht ausgeschlossen werden, dass die Private-Keys der schlüsselkarten ausgelesen wurden.

Resümee #

Die Video-basierte Kryptoanalyse mittels der LED Power hebt hervor, dass scheinbar unbedeutende Elemente wie Power-LEDs bei Kartenlesegeräten Sicherheitsrisiken darstellen können. Durch die Kombination von Leistungsanalyse, asymmetrischen Verschlüsselungsalgorithmen und Videoanalyse mittels des Rolling-Shutter-Effekts können Angreifer Zugangsschlüssel von Karten auslesen.

Die Leistungsanalyse ermöglicht es, basierend auf der Prozessorleistung Informationen zu extrahieren, insbesondere während kryptographischer Operationen. Die Videoanalyse nutzt den Rolling-Shutter-Effekt der Power-LED, um Helligkeitsänderungen zu identifizieren, die auf die Berechnung von Schlüsselbits hinweisen.

Um potenzielle Risiken zu minimieren, sind Präventionsmaßnahmen wie der Schutz vor Spannungsänderungen der Power-LED und die Verbesserung von Algorithmen entscheidend. Diese Erkenntnisse betonen, dass vermeintlich nebensächliche Features erhebliche Sicherheitslücken schaffen können. Unternehmen sollten ihre Sicherheitsprotokolle überprüfen und mögliche Schwachstellen in der Zugangskarteninfrastruktur angehen.

Quellen #

- Power LED Attack - Computerphile - YouTube

- Video-Based Cryptanalysis

- Researchers Find Way to Recover Cryptographic Keys by Analyzing LED Flickers

- Bild zum Rolling Shutter Effekt Rolling shutter effect animation - Rolling-Shutter-Effekt – Wikipedia

Bilder sind, sofern nicht anders angegeben, vom Autor dieses Artikels erstellt.